美国国家安全局国家授时中心网络攻击技术分析

- 编辑:admin -美国国家安全局国家授时中心网络攻击技术分析

10月19日上午,美国国家安全局披露,国家安全局(以下简称NSA)对国家授时服务中心(以下简称“授时中心”)进行了重大网络攻击。国家互联网应急响应中心(CNCERT)通过分析判断和监测,掌握了此次攻击的总体情况。具体技术细节今日公布如下:

1. 攻击事件概述

2022年3月开始,美国国家安全局利用某国外品牌手机短信服务漏洞,秘密监控10余名国家授时中心工作人员,非法窃取手机通讯录、短信、相册、位置信息等数据。截至2023年4月,“三角”操作曝光前,美国国家安全局凌晨多次利用从国外移动品牌窃取的登录凭据攻击国家计时中心的计算机宁北京时间刺探该网络的内部建设。 2023年8月至2024年6月,美国国家安全局有针对性地部署新型网络作战平台,对国家授时中心多个内部业务系统进行渗透活动,企图对高精度授时、导航系统等关键科技基础设施发起攻击。

在整个事件中,美国国家安全局在战术理念、操作技术、加密通信、不杀生逃生等方面仍然展现了世界领先水平。为了隐蔽地进行攻击,NSA通过使用正常的商业数字证书、伪装Windows系统模块、代理网络通信等方式来隐藏他人的攻击和盗窃行为。 多层通信加密,NSA利用网络攻击武器创建环回嵌套加密模式,加密强度比常规TLS通信更强,通信安全流量更难解密和恢复;活动要有耐心、细心。在整个活动周期中,NSA将对受控主机进行全面监控。文件更改、关机重启将全面排查异常原因;功能的动态扩展,NSA将根据目标环境动态组合网络攻击武器的各种攻击模块并下发,表明其统一攻击平台具有灵活性和目标适应能力。但创新的普遍缺乏和部分环节的薄弱表明,在受到各种曝光事件的阻击后,技术的迭代升级正面临瓶颈。

2. 网络攻击流程

在这次攻击中,美国国家安全局利用“三角测量行动”获取授时中心计算机终端的登录凭证,进而获得控制权,部署定制的特种网络攻击武器,并根据授时中心网络环境不断升级网络攻击武器,进一步扩大网络攻击窃取范围,以达到对单位内部网络和主要信息系统进行长期渗透和窃取的目的。分类后发现,NSA共有42种可以使用的网络攻击武器,可分为前哨控制(“ehome_0cx”)、隧道建设(“back_eleven”)和数据盗窃(“new_dsz_implant”)三类。利用国外网络资产作为主控服务器,实施了千余次攻击。具体分为以下四个阶段:

(1) 获取控制权限

2022年3月 2023年4月24日至4月11日,美国国家安全局利用“三角”行动攻击计时中心的10多台设备并窃取机密。 2022年9月,攻击者通过以下方式获取了办公电脑的登录凭据gh服务时间网络管理员的一部国外手机,并使用凭据获取了办公电脑的远程控制权限。

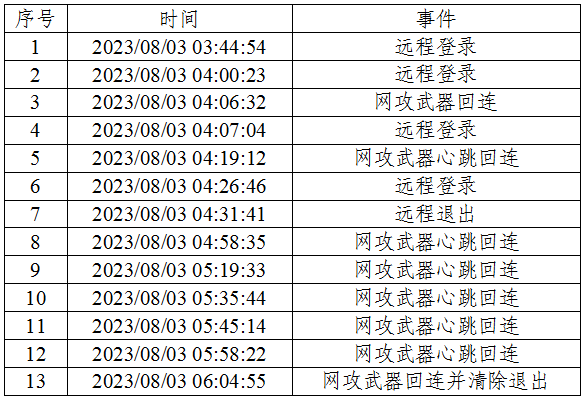

2023年4月11日至8月3日期间,攻击者利用匿名通信网络节点远程登录计算机计算机80余次,并以计算机为基础查看授时中心的网络环境。

2023年8月3日表攻击流程

(二)植入特殊网络攻击武器

2023年8月3日至2024年3月24日,攻击者在计算机管理计算机中植入“Back_eleven”早期版本,窃取网络的网管数据,并在每次攻击后删除网络攻击痕迹的内存使用和操作。现阶段“back_eleven”功能尚不成熟,攻击者需要在每次启动前远程控制并关闭主机防病毒软件。

列出关闭防病毒软件的一些注意事项

(3) 升级规格al na网络攻击武器

2024年3月至2024年4月,攻击者针对授时中心网络环境定制升级网络攻击武器,植入各种新型网络攻击武器,实现长期隐蔽和隐蔽计算机控制。攻击者加载“ehome_0cx”、“back_eleven”、“new_dsz_implant”等20多个支撑功能模块,以及10多个网络攻击武器攻击文件。

加载图“EHOME_0CX”数据包

加载“back_eleven”进程的内存

加载“new_dsz_implant”进程的内存

攻击者利用各种网络攻击武器相互配合,构建四层加密隧道,形成高度隐蔽、完整的网络攻击和窃密平台。

图 网络攻击武器加密方式

(4)内网横向渗透流程

2024年5月至2024年6月,攻击者利用“back_eleven”,以计算机管理计算机为跳板,对系统进行攻击。互联网认证服务器和防火墙。

6月13日9点,攻击者在计算机管理计算机上激活“ehome_0cx”,植入“back_eleven”和“new_dsz_implant”,并以此为跳板窃取认证服务器数据。

7月13日9点,攻击在计算机管理电脑上激活“ehome_0cx”,并释放“back_eleven”和“new_dsz_implant”窃取数据。

图片:2024 年 6 月 13 日网络攻击窃取秘密数据包

3. 网络攻击武器库评估

攻击者在此次网络攻击中总共使用了42个网络攻击武器、功能模块和恶意文件。网络攻击的主要武器按功能可分为前哨控制武器和防御武器以及隧道。武器开发、武器数据盗窃。

(一)哨所管制武器

攻击者利用该类网络攻击武器的隐蔽驻留和心跳重连功能,达到长期控制目标的目的et计算机终端并加载后续网络攻击武器。根据该类型主武器的资源加载路径,命名为“ehome_0cx”。

“Ehome_0cx”由四个网络攻击模块组成。它通过DLL劫持正常的系统服务(如资源管理器和事件日志服务)来实现自启动。启动后,ieit会从内存中删除可执行头文件数据,以隐藏网络攻击武器操作的痕迹。

TABLE "EHOME_0CX" 网络攻击模块信息表

“Ehome_0cx”使用受控主机的唯一标识符指南作为解密武器资源的密钥。每个网络攻击模块都使用LPC端口以命令号的形式进行通信和调用各种武器功能。

表“ehome_0cx”函数

“Ehome_0cx”采用RSA算法和TLS协议完成通信加密。 “Ehome_0cx”内置了一个RSA公钥,用于与主机通信(见下图)。每一次沟通随机生成会话密钥,使用RSA算法完成与主机的基本交换过程,然后通过TLS协议发送用会话密钥加密的数据。

图 RSA 公钥

(2)隧道施工武器

攻击者利用此类网络攻击武器构建网络通信和数据传输隧道,实现对其他类型网络攻击武器的远程控制和窃取数据的加密传输。它还具有有关命令的获取和执行功能的信息。在初始连接阶段,它向主控端发送一个数字为“11”的标识号,命名为“back_eleven”。

“back_eleven”由“ehome_0cx”加载和管理,具有严格的运行环境检测机制。如果发现操作系统版本不正常、调试器正在运行等情况,并且该武器设计有反调试功能,防止r反面分析。

图“Back_eleven”检测运行环境

“back_eleven”有主动重连和被动监听两种工作模式:在主动重连模式下,“back_eleven”解密内置主控服务器IP地址,并使用内置RSA加密算法密钥完成密钥交换,然后使用AES算法对上网信息进行加密后,使用TLS协议进行加密并传输到主控端;在被动监听模式下,“Back_eleven”监听Windows系统网卡的流量,并对主控端发送的数据的具体情况进行过滤,以实现主控端命令的执行。

图《Back_eleven》将数据转发给主机

图“Back_eleven”是standhost命令间隙并解密它

“Back_eleVen 以命令编号的形式调用各种武器功能。

表“Back_eleven”命令功能

(3)数据盗窃的武器

攻击者使用武器化网络攻击来窃取数据。武器运行时,以网络武器攻击模块启动,加载各种插件模块,实现特定的隐身功能。该武器与 NSA 网络攻击武器“Danderspritz”(狂怒喷雾)高度同源,因此得名“New-Dsz-Implant”。

“New-DSZ-Implant”由“EHOME_0CX”加载并运行,并与“Back_eleven”开发的数据传输链路结合使用进行攻击活动。它不具有特定的隐身功能。需要通过接收pamain控制端的指令加载功能模块,实现各种窃密功能。在这次网络攻击中,攻击者使用“New-DSZ-Implant”加载了25个功能模块。各模块的功能如下表所示。

“New-DSZ-Implant”模块功能表

图“New-DSZ-Implant”加载module0模块代码

图 Module0加载其他模块代码

瓦当“New-DSZ-Implant”与主机通信时,首先使用AES和TLS1.2进行2层数据加密,然后使用“back_eleven”利用本地环回进行另一2层数据加密,最终实现4层嵌套加密。

图嵌套加密模式

图创建本地环回通信

图 本地报文环回通信

图解密进程进程通信的环回数据

4. 背景研究与评估

(一)技术功能规格

“New-DSZ-Implant”是一个网络武器攻击框架,通过加载各种模块来实现特定功能。该功能与NSA兵工厂中的“Danderspritz”网络攻击平台的实现方式相同,在代码细节上具有高度的同源性,并且对部分功能进行了升级:第一,添加了一些函数名称和字符串加密;其次,功能模块用常规的系统模块名称进行伪装;第三,编译模块时间从2012年更新到2013年到2016年到2018年。每个功能模块都增加了模拟用户操作功能,以伪装点击k、登录等正常用户行为,迷惑杀毒软件检测。

“New-Dsz-Implant”和“Danderspritz”加载的功能模块表比较

图Module0(左)与DSZ_Implant_pc.dll(右)同源性对比

图Module1(左)与CD_TARGET.dll(右)代码同源性对比

图module2(左)与oras_Target.dll(右)代码同源性对比

图Module3(左)与nameserverlookup_target.dll(右)同源性对比

图 module4(左)与runaschild_target.dll(右)代码同源性对比

图module5(左)与mcl_ntnativeapi_win32.dll(右)代码同源性对比

图Module6(左)与RegistryQuery_Target.dll(右)代码同源性对比

图 module7(左)与 sidlookup_target.dll(右)同源y 比较

图 module8(左)和 mcl_ntmemory_std.dll(右)Pagha 与同源比较

图module9(左)与papercut_target.dll(右)代码同源性对比

图Module10(左)与uptime_target.dll(右)代码同源性对比

图 module11(左)与activity_target.dll(右)代码同源性对比

图Module12(左)与SystemVersion_Target.dll(右)代码同源性对比

图Module13(左)与memory_target.dll(右)代码同源性对比

图 module14(左)与drive_target.dll(右)代码同源性对比

图Module15(左)与diskspace_target.dll(右)同源性对比

图 module16(左)与process_target.dll(右)代码同源性对比

图 module17(左)与services_target.dll(右)代码同源性对比

图Module18(左)与audit_target_vista.dll(右)同源性对比

图 Module19(左)和事件日志Query_Target.dll(右)同源性比较

图Module20(左)与ruta_target.dll(右)代码同源性对比

图 module21(左)与driver_target.dll(右)代码同源性对比

图 module22(左)和environment_target.dll(右)代码同源对比

图Module23(左)与Packages_Target.dll(右)代码同源性对比

图Module24(左)与scheduler_target.dll(右)代码同源性对比

(2) 样品保留方法

“ehome_0cx”文件的一些驻留者通过改变注册表中inProcServer32的键值来劫持正常的系统服务,并在正常的系统程序开始追上之前加载它们。注册表修改的位置与美国国家安全局“方程式组织”使用的网络攻击武器相同,位于HKEY_LOCAL_MACHINE\Software\Classes\CLSID下的一个随机ID项的inProcServer32子键中。

(3)数据加密方式

三大网络攻击攻击者使用的eapons均采用了2层加密方法。外层采用TLS协议加密,内层采用RSA+AES方式进行密钥通信和加密。在窃取数据的传输、功能模块的发布等关键阶段,各武器的配合是通过4层嵌套加密来实现的。这种多层嵌套的数据加密模式相比“nopen”使用的RSA+RC6加密模式有显着升级。

5. 代码地址泄露

2023年8月至2024年5月,美国用于指挥控制的部分服务器IP如下表所示。

2024年全球大气二氧化碳含量将创历史新高。世界气象组织(WMO)近日报告称,2024年大气二氧化碳浓度将创历史最大增幅,达到有记录以来的最高水平。 ”2025-10-17 09:51 谨防不可逆转:全球格拉斯拉印度国家正面临严重干旱的挑战。 10月17日,《科学》发表了于强团队的一项重要成果。该局介绍,今年夏收高峰已于9月底结束,累计收购小麦10795万吨。西藏、青海、甘肃、内蒙古等地区,局地阵风10级;

看塔里木油田5年钻223次“地下珠穆朗玛峰”。 10月14日,满深502-H3井钻头钻入8380米地层,这口经历岩层形成、塌陷危险、含硫量高的超深井成功钻遇,成为塔里木油田“十四五”期间第223口8000米超深井。 2025-10-17 09:38 亚埃级光谱成像芯片“宇恒”上市。高分辨率光谱成像芯片“宇衡”实现亚埃级光谱分辨率和千万像素级空间分辨率的快照光谱成像解决方案。 2025-10-16 09:50 注入改变的力量!这些专利从实验室“跑”到工业应用 10月13日至15日,第十四届中国国际专利技术与产品博览会在大连举行。近日,天津市河东区大王庄街道社区卫生服务中心完成了天津市首例国产九型HPV疫苗的接种。这不是一张脱离专利技术支持的地图。 2025-10-16 10:06 扬起青年“国防之翼”,让科技之光绽放报国。十月的上海淀山湖波光粼粼,岸边的东方方舟国防公园已蓄势待发。大家都在等待“2025年全国青少年智能无人系统应用大赛(IUSAC2025)”的拉开帷幕。 2025-10-16 09:48

到2027年底满足超过8000万辆电动汽车充电需求。到2027年底,充电桩规模达到2800万辆全国将建设充电设施,提供公共充电能力超过3亿千瓦,满足超过8000万辆电动汽车的充电需求,充电能力倍增。 2025-10-16 09:48 突破!全球电子通信产业始于超高速信号的“中国领跑者”。我国自主研发的新一代超高速实时示波器正式发布。其带宽超过90GHz,达到国际先进水平。标志着全球电子通信产业开始了超高速信号的“中国领跑者”。 2025-10-16 09:44 生态环境部:多类别推广美丽中国本土技能环境保护部部长黄润秋在15日举行的中国环境与发展国际合作委员会2025年年会开幕式上致辞生态环境部部长、国合会中方常务副主席表示,要以美丽中国先行区建设为引领,深化美丽中国评价执行机制,提升美丽中国本土技能。 2025-10-16 10:02 守护中国碗安全 南北粮运大动脉焕然一新 2025-10-16 10:09

“十四五”期间,人民群众的饭碗将更加稳定、更加充实。 “通过不懈努力,中国用世界9%的土地和6%的淡水资源养育了世界近1/5的人口,这本身就是对世界安全的巨大贡献。钱毅介绍,目前,我国已建成5个国家级重点实验室科技创新中心和100多个部级地方技术平台。2025-10-15 10:49 外交部:中方将继续加强分享世界科技发展的成果。简介绍,国际机器人联合会此前发布的《2025世界机器人报告》显示,2024年我国工业服务机器人保有量将突破200万台,位居全球第一。 2025-10-15 10:45 科技创新的世界趋势丨AI推动材料研究的时代已经到来?大约两年前,谷歌子公司Deepthink宣布利用深度学习技术发现了220万种新晶体材料。科学家希望利用人工智能设计出可以大规模生产并真正影响日常生活的先进材料,从而实现人工智能在材料科学领域的价值。 2025-10-15 10:44 北极科考避熊注意事项 期待北极熊的出现,是中国第十五次北冰洋科考队员们进入北极后的期盼e 北极圈。下午,按照防熊预案,科考队决定使用直升机驱赶熊,确保冰区工作人员的安全,快速完成冰区作业。 2025-10-15 10:40

自动驾驶汽车交付已走向大规模采用。截至去年底,无人监管配送车已超过6000辆。数据显示,截至去年底,已有超过6000辆无人驾驶配送车投入规模应用,在100多个细分场景下为用户配送了数亿份订单。随着智能技术与现代物流的深度融合,无人驾驶车辆配送打通城乡经济循环的方式有多种。 2025-10-15 10:20 人形机器人产业:跨越式发展,赋能千行万业刚刚过去的国庆中秋假期,人形机器人成为商场的“明星”,很多地方的工厂、医院甚至很多家庭。来自银河通用汽车的名为Galbot的人形机器人,已正式“加入”智能工厂,执行自动化质量检测、零件分拣和运输等复杂任务。 2025-10-14 09:57 两部门:2027年将制定30余项云计算新国家标准、行业标准。近日,工业和信息化部、国家标准化管理委员会发布《云计算综合标准化体系建设指南(2025年版)》(以下简称《指南》)。 2025-10-14 09:56 逼近狮子洋大桥,解码“世界世界”以外的突破。最长的主跨、最高的主塔高度、最大的锚固基础、最大的主缆规模、最多的车道数……狮子洋大桥汇聚了众多世界瞩目的人物。双吊桥。 2025-10-14 09:55

加载更多

10月19日上午,美国国家安全局披露,国家安全局(以下简称NSA)对国家授时服务中心(以下简称“授时中心”)进行了重大网络攻击。国家互联网应急响应中心(CNCERT)通过分析判断和监测,掌握了此次攻击的总体情况。具体技术细节今日公布如下:

1. 攻击事件概述

2022年3月开始,美国国家安全局利用某国外品牌手机短信服务漏洞,秘密监控10余名国家授时中心工作人员,非法窃取手机通讯录、短信、相册、位置信息等数据。截至2023年4月,“三角”操作曝光前,美国国家安全局凌晨多次利用从国外移动品牌窃取的登录凭据攻击国家计时中心的计算机宁北京时间刺探该网络的内部建设。 2023年8月至2024年6月,美国国家安全局有针对性地部署新型网络作战平台,对国家授时中心多个内部业务系统进行渗透活动,企图对高精度授时、导航系统等关键科技基础设施发起攻击。

在整个事件中,美国国家安全局在战术理念、操作技术、加密通信、不杀生逃生等方面仍然展现了世界领先水平。为了隐蔽地进行攻击,NSA通过使用正常的商业数字证书、伪装Windows系统模块、代理网络通信等方式来隐藏他人的攻击和盗窃行为。 多层通信加密,NSA利用网络攻击武器创建环回嵌套加密模式,加密强度比常规TLS通信更强,通信安全流量更难解密和恢复;活动要有耐心、细心。在整个活动周期中,NSA将对受控主机进行全面监控。文件更改、关机重启将全面排查异常原因;功能的动态扩展,NSA将根据目标环境动态组合网络攻击武器的各种攻击模块并下发,表明其统一攻击平台具有灵活性和目标适应能力。但创新的普遍缺乏和部分环节的薄弱表明,在受到各种曝光事件的阻击后,技术的迭代升级正面临瓶颈。

2. 网络攻击流程

在这次攻击中,美国国家安全局利用“三角测量行动”获取授时中心计算机终端的登录凭证,进而获得控制权,部署定制的特种网络攻击武器,并根据授时中心网络环境不断升级网络攻击武器,进一步扩大网络攻击窃取范围,以达到对单位内部网络和主要信息系统进行长期渗透和窃取的目的。分类后发现,NSA共有42种可以使用的网络攻击武器,可分为前哨控制(“ehome_0cx”)、隧道建设(“back_eleven”)和数据盗窃(“new_dsz_implant”)三类。利用国外网络资产作为主控服务器,实施了千余次攻击。具体分为以下四个阶段:

(1) 获取控制权限

2022年3月 2023年4月24日至4月11日,美国国家安全局利用“三角”行动攻击计时中心的10多台设备并窃取机密。 2022年9月,攻击者通过以下方式获取了办公电脑的登录凭据gh服务时间网络管理员的一部国外手机,并使用凭据获取了办公电脑的远程控制权限。

2023年4月11日至8月3日期间,攻击者利用匿名通信网络节点远程登录计算机计算机80余次,并以计算机为基础查看授时中心的网络环境。

2023年8月3日表攻击流程

(二)植入特殊网络攻击武器

2023年8月3日至2024年3月24日,攻击者在计算机管理计算机中植入“Back_eleven”早期版本,窃取网络的网管数据,并在每次攻击后删除网络攻击痕迹的内存使用和操作。现阶段“back_eleven”功能尚不成熟,攻击者需要在每次启动前远程控制并关闭主机防病毒软件。

列出关闭防病毒软件的一些注意事项

(3) 升级规格al na网络攻击武器

2024年3月至2024年4月,攻击者针对授时中心网络环境定制升级网络攻击武器,植入各种新型网络攻击武器,实现长期隐蔽和隐蔽计算机控制。攻击者加载“ehome_0cx”、“back_eleven”、“new_dsz_implant”等20多个支撑功能模块,以及10多个网络攻击武器攻击文件。

加载图“EHOME_0CX”数据包

加载“back_eleven”进程的内存

加载“new_dsz_implant”进程的内存

攻击者利用各种网络攻击武器相互配合,构建四层加密隧道,形成高度隐蔽、完整的网络攻击和窃密平台。

图 网络攻击武器加密方式

(4)内网横向渗透流程

2024年5月至2024年6月,攻击者利用“back_eleven”,以计算机管理计算机为跳板,对系统进行攻击。互联网认证服务器和防火墙。

6月13日9点,攻击者在计算机管理计算机上激活“ehome_0cx”,植入“back_eleven”和“new_dsz_implant”,并以此为跳板窃取认证服务器数据。

7月13日9点,攻击在计算机管理电脑上激活“ehome_0cx”,并释放“back_eleven”和“new_dsz_implant”窃取数据。

图片:2024 年 6 月 13 日网络攻击窃取秘密数据包

3. 网络攻击武器库评估

攻击者在此次网络攻击中总共使用了42个网络攻击武器、功能模块和恶意文件。网络攻击的主要武器按功能可分为前哨控制武器和防御武器以及隧道。武器开发、武器数据盗窃。

(一)哨所管制武器

攻击者利用该类网络攻击武器的隐蔽驻留和心跳重连功能,达到长期控制目标的目的et计算机终端并加载后续网络攻击武器。根据该类型主武器的资源加载路径,命名为“ehome_0cx”。

“Ehome_0cx”由四个网络攻击模块组成。它通过DLL劫持正常的系统服务(如资源管理器和事件日志服务)来实现自启动。启动后,ieit会从内存中删除可执行头文件数据,以隐藏网络攻击武器操作的痕迹。

TABLE "EHOME_0CX" 网络攻击模块信息表

“Ehome_0cx”使用受控主机的唯一标识符指南作为解密武器资源的密钥。每个网络攻击模块都使用LPC端口以命令号的形式进行通信和调用各种武器功能。

表“ehome_0cx”函数

“Ehome_0cx”采用RSA算法和TLS协议完成通信加密。 “Ehome_0cx”内置了一个RSA公钥,用于与主机通信(见下图)。每一次沟通随机生成会话密钥,使用RSA算法完成与主机的基本交换过程,然后通过TLS协议发送用会话密钥加密的数据。

图 RSA 公钥

(2)隧道施工武器

攻击者利用此类网络攻击武器构建网络通信和数据传输隧道,实现对其他类型网络攻击武器的远程控制和窃取数据的加密传输。它还具有有关命令的获取和执行功能的信息。在初始连接阶段,它向主控端发送一个数字为“11”的标识号,命名为“back_eleven”。

“back_eleven”由“ehome_0cx”加载和管理,具有严格的运行环境检测机制。如果发现操作系统版本不正常、调试器正在运行等情况,并且该武器设计有反调试功能,防止r反面分析。

图“Back_eleven”检测运行环境

“back_eleven”有主动重连和被动监听两种工作模式:在主动重连模式下,“back_eleven”解密内置主控服务器IP地址,并使用内置RSA加密算法密钥完成密钥交换,然后使用AES算法对上网信息进行加密后,使用TLS协议进行加密并传输到主控端;在被动监听模式下,“Back_eleven”监听Windows系统网卡的流量,并对主控端发送的数据的具体情况进行过滤,以实现主控端命令的执行。

图《Back_eleven》将数据转发给主机

图“Back_eleven”是standhost命令间隙并解密它

“Back_eleVen 以命令编号的形式调用各种武器功能。

表“Back_eleven”命令功能

(3)数据盗窃的武器

攻击者使用武器化网络攻击来窃取数据。武器运行时,以网络武器攻击模块启动,加载各种插件模块,实现特定的隐身功能。该武器与 NSA 网络攻击武器“Danderspritz”(狂怒喷雾)高度同源,因此得名“New-Dsz-Implant”。

“New-DSZ-Implant”由“EHOME_0CX”加载并运行,并与“Back_eleven”开发的数据传输链路结合使用进行攻击活动。它不具有特定的隐身功能。需要通过接收pamain控制端的指令加载功能模块,实现各种窃密功能。在这次网络攻击中,攻击者使用“New-DSZ-Implant”加载了25个功能模块。各模块的功能如下表所示。

“New-DSZ-Implant”模块功能表

图“New-DSZ-Implant”加载module0模块代码

图 Module0加载其他模块代码

瓦当“New-DSZ-Implant”与主机通信时,首先使用AES和TLS1.2进行2层数据加密,然后使用“back_eleven”利用本地环回进行另一2层数据加密,最终实现4层嵌套加密。

图嵌套加密模式

图创建本地环回通信

图 本地报文环回通信

图解密进程进程通信的环回数据

4. 背景研究与评估

(一)技术功能规格

“New-DSZ-Implant”是一个网络武器攻击框架,通过加载各种模块来实现特定功能。该功能与NSA兵工厂中的“Danderspritz”网络攻击平台的实现方式相同,在代码细节上具有高度的同源性,并且对部分功能进行了升级:第一,添加了一些函数名称和字符串加密;其次,功能模块用常规的系统模块名称进行伪装;第三,编译模块时间从2012年更新到2013年到2016年到2018年。每个功能模块都增加了模拟用户操作功能,以伪装点击k、登录等正常用户行为,迷惑杀毒软件检测。

“New-Dsz-Implant”和“Danderspritz”加载的功能模块表比较

图Module0(左)与DSZ_Implant_pc.dll(右)同源性对比

图Module1(左)与CD_TARGET.dll(右)代码同源性对比

图module2(左)与oras_Target.dll(右)代码同源性对比

图Module3(左)与nameserverlookup_target.dll(右)同源性对比

图 module4(左)与runaschild_target.dll(右)代码同源性对比

图module5(左)与mcl_ntnativeapi_win32.dll(右)代码同源性对比

图Module6(左)与RegistryQuery_Target.dll(右)代码同源性对比

图 module7(左)与 sidlookup_target.dll(右)同源y 比较

图 module8(左)和 mcl_ntmemory_std.dll(右)Pagha 与同源比较

图module9(左)与papercut_target.dll(右)代码同源性对比

图Module10(左)与uptime_target.dll(右)代码同源性对比

图 module11(左)与activity_target.dll(右)代码同源性对比

图Module12(左)与SystemVersion_Target.dll(右)代码同源性对比

图Module13(左)与memory_target.dll(右)代码同源性对比

图 module14(左)与drive_target.dll(右)代码同源性对比

图Module15(左)与diskspace_target.dll(右)同源性对比

图 module16(左)与process_target.dll(右)代码同源性对比

图 module17(左)与services_target.dll(右)代码同源性对比

图Module18(左)与audit_target_vista.dll(右)同源性对比

图 Module19(左)和事件日志Query_Target.dll(右)同源性比较

图Module20(左)与ruta_target.dll(右)代码同源性对比

图 module21(左)与driver_target.dll(右)代码同源性对比

图 module22(左)和environment_target.dll(右)代码同源对比

图Module23(左)与Packages_Target.dll(右)代码同源性对比

图Module24(左)与scheduler_target.dll(右)代码同源性对比

(2) 样品保留方法

“ehome_0cx”文件的一些驻留者通过改变注册表中inProcServer32的键值来劫持正常的系统服务,并在正常的系统程序开始追上之前加载它们。注册表修改的位置与美国国家安全局“方程式组织”使用的网络攻击武器相同,位于HKEY_LOCAL_MACHINE\Software\Classes\CLSID下的一个随机ID项的inProcServer32子键中。

(3)数据加密方式

三大网络攻击攻击者使用的eapons均采用了2层加密方法。外层采用TLS协议加密,内层采用RSA+AES方式进行密钥通信和加密。在窃取数据的传输、功能模块的发布等关键阶段,各武器的配合是通过4层嵌套加密来实现的。这种多层嵌套的数据加密模式相比“nopen”使用的RSA+RC6加密模式有显着升级。

5. 代码地址泄露

2023年8月至2024年5月,美国用于指挥控制的部分服务器IP如下表所示。

2024年全球大气二氧化碳含量将创历史新高。世界气象组织(WMO)近日报告称,2024年大气二氧化碳浓度将创历史最大增幅,达到有记录以来的最高水平。 ”2025-10-17 09:51 谨防不可逆转:全球格拉斯拉印度国家正面临严重干旱的挑战。 10月17日,《科学》发表了于强团队的一项重要成果。该局介绍,今年夏收高峰已于9月底结束,累计收购小麦10795万吨。西藏、青海、甘肃、内蒙古等地区,局地阵风10级;

看塔里木油田5年钻223次“地下珠穆朗玛峰”。 10月14日,满深502-H3井钻头钻入8380米地层,这口经历岩层形成、塌陷危险、含硫量高的超深井成功钻遇,成为塔里木油田“十四五”期间第223口8000米超深井。 2025-10-17 09:38 亚埃级光谱成像芯片“宇恒”上市。高分辨率光谱成像芯片“宇衡”实现亚埃级光谱分辨率和千万像素级空间分辨率的快照光谱成像解决方案。 2025-10-16 09:50 注入改变的力量!这些专利从实验室“跑”到工业应用 10月13日至15日,第十四届中国国际专利技术与产品博览会在大连举行。近日,天津市河东区大王庄街道社区卫生服务中心完成了天津市首例国产九型HPV疫苗的接种。这不是一张脱离专利技术支持的地图。 2025-10-16 10:06 扬起青年“国防之翼”,让科技之光绽放报国。十月的上海淀山湖波光粼粼,岸边的东方方舟国防公园已蓄势待发。大家都在等待“2025年全国青少年智能无人系统应用大赛(IUSAC2025)”的拉开帷幕。 2025-10-16 09:48

到2027年底满足超过8000万辆电动汽车充电需求。到2027年底,充电桩规模达到2800万辆全国将建设充电设施,提供公共充电能力超过3亿千瓦,满足超过8000万辆电动汽车的充电需求,充电能力倍增。 2025-10-16 09:48 突破!全球电子通信产业始于超高速信号的“中国领跑者”。我国自主研发的新一代超高速实时示波器正式发布。其带宽超过90GHz,达到国际先进水平。标志着全球电子通信产业开始了超高速信号的“中国领跑者”。 2025-10-16 09:44 生态环境部:多类别推广美丽中国本土技能环境保护部部长黄润秋在15日举行的中国环境与发展国际合作委员会2025年年会开幕式上致辞生态环境部部长、国合会中方常务副主席表示,要以美丽中国先行区建设为引领,深化美丽中国评价执行机制,提升美丽中国本土技能。 2025-10-16 10:02 守护中国碗安全 南北粮运大动脉焕然一新 2025-10-16 10:09

“十四五”期间,人民群众的饭碗将更加稳定、更加充实。 “通过不懈努力,中国用世界9%的土地和6%的淡水资源养育了世界近1/5的人口,这本身就是对世界安全的巨大贡献。钱毅介绍,目前,我国已建成5个国家级重点实验室科技创新中心和100多个部级地方技术平台。2025-10-15 10:49 外交部:中方将继续加强分享世界科技发展的成果。简介绍,国际机器人联合会此前发布的《2025世界机器人报告》显示,2024年我国工业服务机器人保有量将突破200万台,位居全球第一。 2025-10-15 10:45 科技创新的世界趋势丨AI推动材料研究的时代已经到来?大约两年前,谷歌子公司Deepthink宣布利用深度学习技术发现了220万种新晶体材料。科学家希望利用人工智能设计出可以大规模生产并真正影响日常生活的先进材料,从而实现人工智能在材料科学领域的价值。 2025-10-15 10:44 北极科考避熊注意事项 期待北极熊的出现,是中国第十五次北冰洋科考队员们进入北极后的期盼e 北极圈。下午,按照防熊预案,科考队决定使用直升机驱赶熊,确保冰区工作人员的安全,快速完成冰区作业。 2025-10-15 10:40

自动驾驶汽车交付已走向大规模采用。截至去年底,无人监管配送车已超过6000辆。数据显示,截至去年底,已有超过6000辆无人驾驶配送车投入规模应用,在100多个细分场景下为用户配送了数亿份订单。随着智能技术与现代物流的深度融合,无人驾驶车辆配送打通城乡经济循环的方式有多种。 2025-10-15 10:20 人形机器人产业:跨越式发展,赋能千行万业刚刚过去的国庆中秋假期,人形机器人成为商场的“明星”,很多地方的工厂、医院甚至很多家庭。来自银河通用汽车的名为Galbot的人形机器人,已正式“加入”智能工厂,执行自动化质量检测、零件分拣和运输等复杂任务。 2025-10-14 09:57 两部门:2027年将制定30余项云计算新国家标准、行业标准。近日,工业和信息化部、国家标准化管理委员会发布《云计算综合标准化体系建设指南(2025年版)》(以下简称《指南》)。 2025-10-14 09:56 逼近狮子洋大桥,解码“世界世界”以外的突破。最长的主跨、最高的主塔高度、最大的锚固基础、最大的主缆规模、最多的车道数……狮子洋大桥汇聚了众多世界瞩目的人物。双吊桥。 2025-10-14 09:55

加载更多